الهاكر الأخلاقي هو متخصص في أمن المعلومات يتم تدريبه لتحديد نقاط الضعف في الشبكات والتخفيف من حدتها وتأثيرها وإجراء تقييمات للحماية و الأمان لمنع انتهاكات وخروقات وتسريبات البيانات

الهاكر الأخلاقي هو مسار وظيفي واعد مع فرص نمو واسعة النطاق

يحمل الهاكر الأخلاقي المعتمد ألقاب وظيفية مختلفة في مجال الأمن السيبراني، عمله الأساسي أمر بالغ الأهمية لاختبار حماية أصول الشركات وتأمينها

يتم تدريب الهاكر الأخلاقي على نفس التكتيكات والتقنيات والإجراءات TTP – Tactics, Techniques, and Procedures التي يستخدمها الهاكر الخبيث / ذو القبعة السوداء لاختراق أنظمة المؤسسات من خلال عملية منهجية قابلة للتكرار للكشف عن نقاط الضعف وإصلاحها

برنامج تدريب CEH:

ينقسم البرنامج التدريبي إلى 20 وحدة وتحوي كل وحدة على أساسيات نظرية عميقة بالإضافة لتطبيقات عملية واسعة النطاق تتيح لك ممارسة الأساليب والإجراءات على أنظمة وبيئات محاكاة ضمن سيناريوهات عملية حقيقية

برنامج تدريب الهاكر الأخلاقي هو أكثر برامج الأمن السيبراني شمولاً والذي يوازن بين كل المحاور لإعداد مهندس حماية يتمتع بالمعرفة والمهارة وهذا الأمر ما يجعل هذه الشهادة فريدة من نوعها بالمقارنة مع المجالات الأخرى

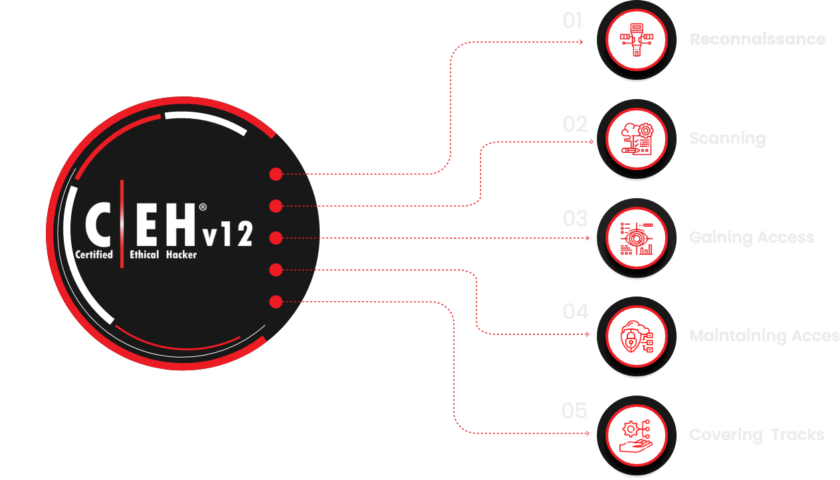

مراحل عملية اختبار الاختراق (الهاكر الاخلاقي):

معرفة المراحل الخمسة لعملية اختبار الاختراق (الهاكر الأخلاقي) هو أمر بالغ الأهمية لأي منظمة، كلما عرفت بشكل أكثر عما يرغب المهاجم بفعله كلما حصلت على خطوات استباقية للحماية بشكل أكبر

- مرحلة الاستطلاع Reconnaissance: أو (جمع المعلومات) وهي المرحلة الأولى لأي عملية اختبار اختراق والتي تهدف لجمع المعلومات عن الهدف قبل شن الهجوم

- مرحلة الفحص Scanning: تتم من خلال استخدام أدوات مختلفة لجمع المعلومات عن مواقع الويب و الشبكات وأنظمة التشغيل بهدف اكتشاف نقاط الضعف والثغرات

- الوصول للنظام Gaining Access: تشير إلى إمكانية المهاجم للوصول إلى النظام أو التطبيق أو الجهاز الموجود على الشبكة

- المحافظة على الوصول Marinating Access: تشير إلى استمرارية الوصول إلى النظام حتى بعد إعادة تشغيل الجهاز أو القيام بعملية تسجيل الخروج

- مسح أو تغطية الآثار Covering Tracks: الهدف من هذه المرحلة هو حذف السجلات وإزالة أي أدوات أو أكواد برمجية أو تطبيقات تم تثبيتها أو استخدامها على النظام الهدف

كيف تفيدك هذه الأمور؟

فهم وتطبيق المراحل الخمسة لاختبار الاختراق يجعلك مستعد للبدء بالتفكير مثل المهاجم الحقيقي وهذا الأمر سيؤدي لعدم وقعوك أنت أو مؤسستك ضحية للهجمات

ما هي محاور التدريب:

يحوي منهاج الشهادة على 20 محور وهي:

1- Introduction to Ethical Hacking:

من خلال هذه المحور ستتعرف على الأمور الأساسية في عالم أمن المعلومات بما في ذلك اساسيات عملية اختبار الاختراق وضوابط أمن المعلومات والقوانين ذات الصلة والمعايير الأخرى

2- Footprinting and Reconnaissance:

من خلال هذا المحور ستتعرف على كيفية استخدام أحدث التقنيات والأدوات للقيام بعمليات الاستطلاع وجمع المعلومات وتعتبر هذه المرحلة هي الحاسمة لنجاح أي هجوم (كلما كانت المعلومات المجموعة أكثر كلما زادت فرص نجاح الهجوم بشكل أكبر)

3- Scanning Networks:

من خلال هذا المحور ستتعرف على التقنيات المختلفة لفحص الشبكات واكتشاف المنافذ المفتوحة والإجراءات المضادة لهذه العمليات

4- Enumeration:

من خلال هذا المحور ستتعرف على تقنيات التعداد والاكتشاف المختلفة والإجراءات المضادة المرتبطة بها

5- Vulnerability Analysis:

من خلال هذا المحور ستتعرف على طرق تحديد واكتشاف الثغرات الأمنية في البنية التحتية لشبكات الشركات وأجهزة العقد النهائية وتتضمن أنواع مختلفة من أدوات تقييم الضعف والثغرات

6- System Hacking:

من خلال هذا المحور ستتعرف على منهجيات اختراق النظام المختلفة والمستخدمة لاكتشف نقاط الضعف والثغرات في الأنظمة والشبكات بما في ذلك إخفاء المعلومات ومسح الآثار

7- Malware Threats:

من خلال هذا المحور ستتعرف على الأنواع المختلفة للبرمجيات الخبيثة (حصان طروادة – الفيروسات – برامج الفدية … ) مع تقنيات تحليل البرمجيات الخبيثة والإجراءات المضادة لها

8- Sniffing:

من خلال هذا المحور ستتعرف على تقنيات إلتقاط حزم البيانات واستخدام هذه العملية لاكتشاف نقاط الضعف في الشبكات بالإضافة للإجراءات المضادة وطرق الحماية الاستباقية

9- Social Engineering:

من خلال هذه المحور ستتعرف على تقنيات الهندسة الاجتماعية بما في ذلك هجمات التصيد الاحتيالي وتدقيق الحماية على مستوى العنصر البشري والتوعية الأمنية والإجراءات المضادة

10- Denial of Service:

من خلال هذا المحور ستتعرف على هجمات منع الخدمة DoS ومع الخدمة الموزعة DDoS بالإضافة للأدوات المستخدمة لتدقيق الحماية الخاصة بهذا النوع من الهجمات وإجراءات الحماية

11- Session Hijacking:

من خلال هذا المحور ستتعرف على التقنيات المختلفة لسرقة الجلسة واكتشاف الجلسات النشطة على مستوى الشبكة واكتشاف عمليات المصادقة والتفويض ونقاط الضعف في عمليات التشفير المرتبطة بها بالإضافة للإجراءات المضادة وطرق الحماية

12- Evading IDS, Firewall, and Honeypots:

من خلال هذا المحور ستتعرف على أنظمة الحماية كالجدران النارية وأنظمة كشف الاختراق IDS وتقنيات تجاوز الحماية المطبقة والأدوات المستخدمة لتدقيق الحماية في محيط الشبكة بحثاً عن الثغرات ونقاط الضعف بالإضافة للإجراءات المضادة

13- Hacking Web Servers:

من خلال هذا المحور ستتعرف على الهجمات الخاصة ضد سيرفرات الويب بما في ذلك منهجية الهجوم المستخدمة لتدقيق نقاط الضغف في البنى التحتية لسيرفرات الويب والإجراءات المضادة

14- Hacking Web Application:

من خلال هذا المحور ستتعرف على الهجمات الخاصة بتطبيقات الويب بما في ذلك المنهجية الخاصة باختبار اختراق تطبيقات الويب والمستخدمة لتدقيق نقاط الضعف والإجراءات المضادة

15- SQL Injection:

من خلال هذا المحور ستتعرف على هجمات حقن تعليمات قواعد البيانات وتقنيات تجاوز الفلترة والحماية المطبقة وطرق الحماية والإجراءات المضادة

16- Hacking Wireless Networks:

من خلال هذا المحور ستتعرف على الأنواع المختلفة للتشفير والتهديدات الخاصة بالشبكات اللاسلكية والمنهجيات والأدوات المستخدمة في الهجمات مع أدوات التدقيق والحماية والإجراءات المضادة

17- Hacking Mobile Platforms:

من خلال هذا المحور ستتعرف على الهجمات الخاصة ضد أجهزة الموبايل التي تعمل بأنظمة Android or IOS وإرشادات وأدوات الحماية والأمان

18- IoT Hacking:

من خلال هذا المحور ستتعرف على الأنواع المختلفة للهجمات الخاصة بأجهزة انترنت الأشياء IoT – Internet of Things ومنهجيات وأدوات الهجوم وطرق الحماية والإجراءات المضادة

19- Cloud Computing:

من خلال هذا المحور ستتعرف على الحوسبة السحابية والتقنيات الخاصة بها بالإضافة للتهديدات المتنوعة والهجمات وتقنيات وأدوات الحماية الخاصة بها

20- Cryptography:

من خلال هذا المحور ستتعرف على خوارزميات التشفير المختلفة والبنية التحتية للمفتاح العام PKI والتشفير الخاص بالبريد الالكتروني والهجمات على تقنيات التشفير وأدوات التحليل المختلفة

ما هي الوظائف المتاحة بعد هذا التدريب:

اكتسابك للمهارات السابقة يفتح الباب لك لأكثر من 20 تسمية وظيفية مختلفة وهي:

- Mid-Level Information Security Auditor

- Cybersecurity Auditor

- Security Administrator

- IT Security Administrator

- Cyber Defense Analyst

- Vulnerability Assessment Analyst

- Warning Analyst

- Information Security Analyst 1

- Security Analyst L1

- Infosec Security Administrator

- Cybersecurity Analyst level 1, level 2, & level 3

- Network Security Engineer

- SOC Security Analyst

- Security Analyst

- Network Engineer

- Senior Security Consultant

- Information Security Manager

- Senior SOC Analyst

- Solution Architect

- Cybersecurity Consultant

كيف ابدأ التدريب:

للدخول لهذه الدورة يجب أن تملك معرفة بأساسيات أنظمة التشغيل والشبكات، في حال كنت لا تملك هذه المهارات ننصحك بالبداية بدورة Cyber Ops والتي تعتبر أسرع وأقوى دورة للدخول لهذا المجال ومن خلالها ستتعرف على أساسيات شبكات الحاسب وأجهزة الشبكة وأجهزة وتقنيات الحماية وأساسيات الحماية والهجمات الرقمية وأنظمة التشغيل (كالي لينكس) وأساسيات التشفير والويب وقواعد البيانات

إذا كنت تمتلك هذه المهارات بشكل مسبق يمكنك البدء من خلال “دورة الهاكر الأخلاقي“