تعتبر سرقة البيانات Data Exfiltration واحدة من أخطر المراحل في عمليات الاختراق، حيث يسعى المهاجم للوصول إلى معلومات حساسة دون إثارة الشبهات وغالباً ما تكون البيانات المستهدفة عبارة عن قواعد بيانات ضخمة تحتوي على معلومات سرية، مثل بيانات العملاء وأسرار الشركات والملفات الحساسة للحكومات والمؤسسات الكبرى، عملية استخراج هذه البيانات دون اكتشافها ليست سهلة، إذ تتطلب استراتيجيات متقدمة وتقنيات معقدة للتحايل على أنظمة الحماية المختلفة.

يحتاج المهاجم إلى تنفيذ هذه العملية بأسلوب مخفي تماماً، حيث لا تقتصر العقبات على أنظمة الحماية مثل جدران الحماية (Firewalls) وأنظمة كشف الاختراق (IDS)، بل تشمل أيضاً سياسات الأمن السيبراني الصارمة التي تطبقها المؤسسات ومن هنا، يصبح الهدف الأساسي هو نقل البيانات عبر الشبكة بطريقة لا يتم اكتشافها، مما يتطلب أساليب مخادعة وتحليل دقيق للبنية التحتية الأمنية للمؤسسة المستهدفة.

في هذا المقال، سنستعرض كيف يتم تنفيذ عمليات سرقة البيانات والأساليب التي يستخدمها المهاجمون لتجاوز أنظمة الحماية، بالإضافة إلى بعض الحلول الدفاعية الممكنة لحماية المؤسسات من هذا النوع من الهجمات.

كيف تتم عملية تسريب البيانات؟

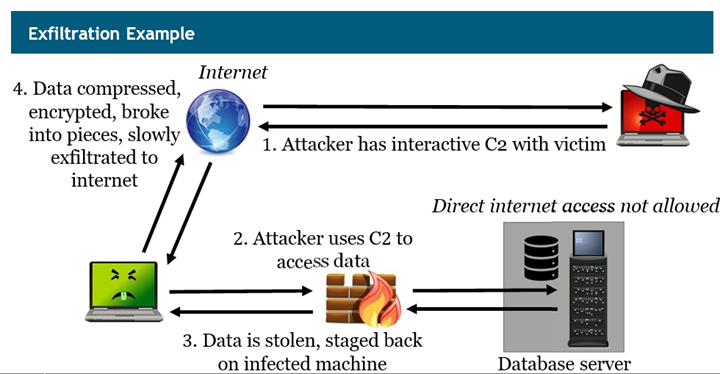

في معظم عمليات الاختراق، يكون الهدف الأساسي هو سرقة قواعد البيانات الضخمة التي تحتوي على المعلومات المهمة ولكن هذا الأمر لا يتم بسهولة وسيواجه المهاجم التحدي التالي:

كيفية إخراج هذه البيانات من الشبكة المستهدفة دون أن يتم اكتشافه؟ هنا تتطلب العملية تخطيط دقيق واستخدام تكتيكات متقدمة.

الخطوات الأساسية لعملية تسريب البيانات

- الحصول على السيطرة على جهاز الضحية

الخطوة الأولى تتطلب من المهاجم الحصول على صلاحيات التحكم بجهاز الضحية وهذا الأمر يتم عادةً عبر سلسلة Cyber Kill Chain التي تشمل مراحل مثل استغلال الثغرات وزرع البرمجيات الخبيثة وتنفيذ التعليمات البرمجية عن بُعد.

- الوصول إلى البيانات المستهدفة

بعد أن تتم عملية الاختراق، يبدأ المهاجم في البحث عن البيانات التي يريد سرقتها ويمكنه القيام بذلك عبر تقنيات متعددة، مثل مشاركة الملفات عبر الأنظمة أو جلسات SSH أو أدوات متخصصة تتيح الوصول إلى قواعد البيانات والسيرفرات الداخلية.

- إعادة ترتيب البيانات على الجهاز المصاب

في بيئات العمل الآمنة، لا تكون السيرفرات الداخلية متصلة بالإنترنت مباشرة ولهذا السبب، يلجأ المهاجم إلى تجميع البيانات على جهاز مخترق يمكنه التحكم به ليستخدمه كنقطة انطلاق لنقل البيانات للخارج.

- تشفير وضغط البيانات

قبل نقل البيانات، يقوم المهاجم بضغطها وتشفيرها باستخدام أدوات مثل 7zip or WinRAR، مما يقلل من حجم البيانات ويجعل اكتشافها أكثر صعوبة، عادةً ما يتم تقسيم الملفات إلى أجزاء صغيرة لمنع كشف أي نشاط غير طبيعي في حركة البيانات عبر الشبكة.

- إرسال البيانات بسرية عبر الشبكة

يتم إرسال البيانات ببطء عبر الشبكة بطريقة لا تثير الشكوك والهدف هو تجنب الظهور في سجلات المراقبة كجهاز يستهلك من عرض الحزمة بشكل غير عادي، مما قد يؤدي إلى اكتشاف عملية الاختراق من قبل أنظمة كشف الاختراق (IDS) أو أنظمة منع تسريب البيانات (DLP).

التحدي الرئيسي: كيف يخرج المهاجم البيانات دون اكتشافه؟

عندما يصبح المهاجم جاهز لنقل البيانات إلى خارج الشبكة، فإنه يواجه مشكلة رئيسية:

كيف يجد طريقة للخروج دون أن يتم اكتشافه من قبل أنظمة الحماية؟

إذا كانت الشبكة المستهدفة محمية بشكل صحيح، فمن المفترض أن تكون هناك قيود صارمة على حركة البيانات الصادرة عبر جدار الحماية، على سبيل المثال: قد تكون المنافذ المفتوحة محدودة للغاية وتشمل فقط المنافذ التالية:

- المنفذ 22 (SSH): يُستخدم عادةً للوصول عن بُعد إلى السيرفرات.

- المنفذ 25 (SMTP): يُستخدم لنقل البريد الإلكتروني.

- المنفذ 80 (HTTP) والمنفذ 443 (HTTPS): تُستخدم لتصفح الإنترنت ونقل البيانات عبر بروتوكول الويب.

كيف يتحايل المهاجم على القيود الأمنية؟

في بعض الحالات، يكون هناك تحكم صارم في كيفية استخدام هذه المنافذ، على سبيل المثال: قد يكون المنفذ 25 مخصصاً فقط لسيرفر البريد الإلكتروني وقد لا تكون المنافذ 80 و 443 محمية بجدار ناري يمنع الاتصال المباشر إلى أي وجهة خارجية.

لهذا السبب، يلجأ المهاجم إلى استراتيجيات مثل:

- إخفاء البيانات داخل حركة البيانات الشرعية: مثل تضمينها داخل طلبات HTTP أو تشفيرها ضمن حزم البريد الإلكتروني.

- استخدام سيرفرات وسيطة (Proxy Servers): لنقل البيانات إلى خارج الشبكة دون كشف الهوية الحقيقية.

- استغلال خدمات الحوسبة السحابية: مثل Google Drive أو Dropbox حيث يتم رفع البيانات المشفرة على هذه الخدمات قبل تنزيلها من جهاز آخر.

دور مرحلة ما بعد الاستغلال (Post-Exploitation)

بعد أن يتمكن المهاجم من الوصول إلى البيانات المستهدفة، تبدأ مرحلة ما بعد الاستغلال، التي تشمل عدة تكتيكات، منها:

- الحصول على بيانات تسجيل الدخول: لا يكتفي المهاجم بسرقة البيانات فقط، بل يسعى أيضاً للحصول على بيانات تسجيل الدخول ليتمكن من تنفيذ المزيد من الهجمات لاحقاً.

- التنقل الجانبي (Lateral Movement): محاولة الانتقال إلى أجهزة أخرى داخل الشبكة للوصول إلى بيانات إضافية.

- المحافظة على الوصول: تثبيت أبواب خلفية (Backdoors) لضمان إمكانية الوصول المستمر إلى الشبكة حتى بعد اكتشاف الهجوم وإصلاح الثغرة الأمنية.

في هذه المرحلة، تصبح مهمة فرق الأمن السيبراني أكثر تعقيداً، حيث يجب عليهم رصد أي نشاط غير طبيعي، مثل زيادة في استهلاك عرض الحزمة أو محاولات الاتصال غير المصرح بها.

في النهاية:

سرقة البيانات هي واحدة من أخطر التهديدات التي تواجه المؤسسات اليوم. يتطلب نجاح الهجوم استخدام تكتيكات متقدمة تعتمد على التخفي والتحايل على أنظمة الحماية ولهذا السبب، من الضروري أن تعتمد المؤسسات استراتيجيات دفاعية متعددة الطبقات تشمل:

- مراقبة حركة البيانات وتحليلها باستمرار.

- استخدام أنظمة كشف الاختراق IDP وأنظمة منع تسرب البيانات (DLP).

- تعزيز سياسات الأمن وتقييد الوصول إلى البيانات الحساسة.

إذا كنت مهتم بكيفية بناء استراتيجيات دفاع قوية لحماية الشبكات من هذا النوع من الهجمات وضمان كشف التهديدات في مراحلها المبكرة قبل أن تتحول إلى كارثة أمنية انصحك بالاستعداد للإنضمام لمعسكر الفريق الأزرق الذي سيتم الإعلان عنه في الأيام القادمة.