هل تساءلت يوماً عن شكل الرحلة التي تقطعها رسالتك الإلكترونية عبر شبكة الإنترنت لكي تصل بسرعة فائقة ودقة تامة إلى أصدقائك في الطرف الآخر من العالم، متخطيةً جميع الحواجز الجوية والمسافات البعيدة؟!

إذا كانت الإجابة لديك لا تزال تختبىء في زوايا الغموض، فهذا المقال لك.

سنتعرف في هذا المقال على العمود الفقري والبطل الخفي وراء عالم شبكات الإنترنت والذي يلعب دوراً مهماً وفعالاً في توصيل رسائلنا اليومية بكفاءة ودقة وموثوقية تامة.

نعم! إنه بروتوكول التحكم بالنقل TCP!

ما هو TCP ؟

بدايةً يشير اختصار TCP إلى Transmission Control Protocol أي بروتوكول التحكم بالنقل أو الإرسال، يشكّل هذا البروتوكول حجر الأساس لنموذج الاتصال عبر الشبكة الشهير TCP/IP ، فهو يتحكم في كيفية نقل البيانات بين نظامين: العميل والسيرفر ويتأكد من تحقيق ذلك بنجاح وهو أيضاً من البروتوكولات التي تعتمد على ما يسمى بالاتصال الموجّه (القيام بتأسيس عملية الاتصال بين الجهازين ومن ثم البدء بإرسال البيانات عبر الشبكة) تم تطوير هذا البروتوكول في السبعينيات من قبل Vint Cerf and Bob Kahn وأصبح جزءاً أساسياً من الاتصال عبر الإنترنت منذ ذلك الحين إلى يومنا هذا.

كيف يعمل TCP؟

لقد تعرفنا للتو على صديقنا الجديد TCP والذي يحظى بمكانة رفيعة في عالم الشبكات والآن لنقم بجولة سريعة لاستكشاف كيفية عمله بدقة ومهارة

مرحبا! أنا بروتوكول التحكم بالنقل TCP ، مهمتي الأساسية هي ضمان نقل البيانات بطريقة موثوقة وخالية من الأخطاء عبر الشبكات المتنوعة، دعوني أشرح لكم مراحل عملي :

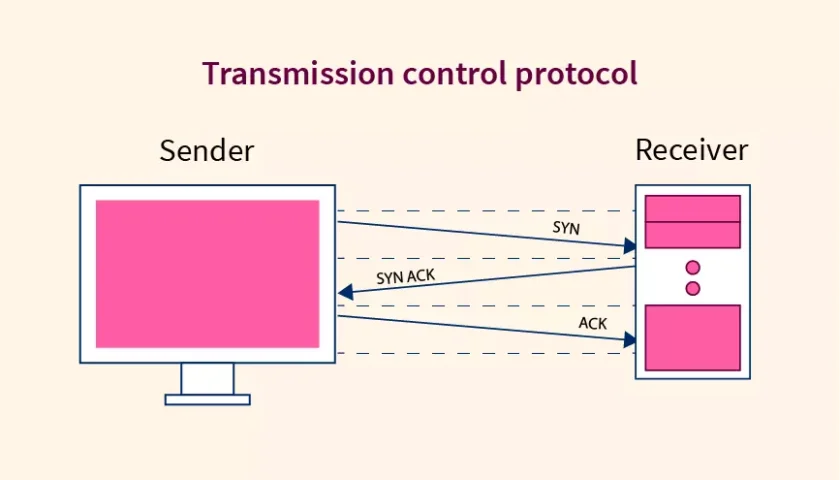

- إنشاء الاتصال: قبل أن أقوم بنقل أي بيانات يجب إنشاء اتصال TCP باسمي بين الجهازين ويتم تحقيق ذلك من خلال عملية تسمى المصافحة الثلاثية بين الأجهزة (SYN,SYN-ACK, ACK).

- تقسيم البيانات: أقوم بتقسيم البيانات المُراد إرسالها إلى Packets صغيرة لتسهيل عملية الإرسال.

- إعادة التجميع: عند وصول الحزم إلى الطرف المستقبل أعيد تجميعها لضمان وصول البيانات بشكل كامل وصحيح.

- التحكم بالإرسال: أتحكم في إرسال البيانات وأضمن وصول جميع الحزم دون فقدان.

- التأكيدات: أرسل ACK للتأكد من استلام الحزم وفي حالة عدم الاستلام أعيد إرسال الحزمة المفقودة.

- إعادة الترتيب: أقوم بإعادة ترتيب الحزم التي قد تصل بترتيب غير صحيح لضمان استعادة البيانات الأصلية.

- إنهاء الاتصال: عندما أقوم بنقل كافة البيانات يتم إنهاء اتصال TCP من خلال عملية مصافحة أخرى.

هل عرفتم الآن سبب تسميتي ببروتوكول الموثوقية المطلقة؟ !

هل TCP آمن ؟

نحن نعلم أن بروتوكول TCP يوفر طريقة موثوقة وفعالة لنقل البيانات، إلا أنه لا يوفر أي آليات تشفير أو مصادقة لتأمين هذه البيانات مما يعني أن حزم البيانات المرسلة عبر TCP ليست آمنة بطبيعتها ويمكن اعتراضها أو سرقتها إذا تعرضت الشبكة للاختراق.

ولهذا السبب ولتعزيز الحماية عبر اتصالات TCP ، غالباً ما يتم استخدام بروتوكولات إضافية مثل TLS (Transport Layer Security) أو SSL (Secure Sockets Layer) ، توفر هذه البروتوكولات تشفيراً للبيانات التي يتم إرسالها، مما يضمن أنه حتى في حالة اعتراض حزم البيانات فإنه لا يمكن قراءتها أو التلاعب بها بسهولة، من المهم ملاحظة أنه على الرغم من إمكانية جعل TCP آمناً من خلال هذه التدابير الإضافية إلا أن البروتوكول نفسه لا يضمن الحماية ضد جميع أنواع التهديدات السيبرانية!.

هجمات TCP الأكثر شيوعاً:

في عالم الأمن السيبراني، يوجد اعتقاد ثابت وهو

كل شيء متصل عبر شبكة الانترنت معرض للهجوم والاختراق ومبدأ الحماية المطلقة ضد الهجمات مرفوض تماماً!

وبالتالي لا يمكننا التهرب من الحديث عن أكثر الهجمات شيوعاً والتي تعرض لها بروتوكول TCP :

- SYN Flood Attack : نوع من هجمات منع الخدمة (DoS) والذي يستغل عملية المصافحة الثلاثية التي يستخدمها TCP لإنشاء الاتصال، حيث يرسل المهاجم عدداً كبيراً من طلبات SYN إلى السيرفر الهدف مما يفوق قدرته على معالجتها ويتسبب في خروجه عن الخدمة.

- TCP Session Hijacking : هجوم سرقة جلسة الاتصال عبر TCP ، حيث يقوم المهاجم باعتراض جلسة TCP موجودة والاستيلاء عليها ويمكنه بعدها التنصت على الاتصالات أو إدخال بيانات خاطئة في الجلسة أو تعطيل الجلسة تماماً، هذا النوع من الهجوم وارد جداً نظراً لأن المصادقة يتم إجراؤها فقط في بداية جلسة TCP، يوجد أيضاً هجوم رجل في المنتصف man-in-the-middle وهو نوع آخر من هجوم سرقة الجلسة، حيث يمكن للمهاجم ومن خلال استخدام أدوات معينة مراقبة الاتصال بين الأجهزة والاطلاع على البيانات المنقولة.

- TCP Sequence Prediction : في هذا الهجوم يحاول المهاجم التنبؤ بالرقم التسلسلي الذي يستخدمه TCP لإنشاء الاتصال ويمكن للمهاجم بعد ذلك استخدام هذه المعلومات لإدخال بيانات خاطئة في الاتصال أو تعطيل الاتصال أو سرقة معلومات حساسة.

كيفية منع هجمات TCP ؟

كما قلنا سابقاً، لا يوجد حماية مطلقة ولكن نحن نقوم بتوخي الحيطة والحذر للتقليل قدر الإمكان من الأضرار الناجمة عن أي هجوم وذلك من خلال بعض الإجراءات:

- استخدام طرق تشفير قوية: يعد تشفير البيانات التي يتم إرسالها عبر بروتوكول TCP أحد أفضل الطرق لمنع التنصت والتلاعب بالبيانات.

- استخدام جدران الحماية: يمكن استخدام جدران الحماية لتقييد حركة البيانات الواردة والصادرة من وإلى الشبكة، مما يقلل من مخاطر الاستغلال.

- مراقبة نشاط الشبكة: من خلال مراقبة حركة البيانات عبر الشبكة، من الممكن اكتشاف النشاط المشبوه واتخاذ الإجراء الفوري والمناسب، كما يمكن استخدام أدوات المراقبة مثل أنظمة كشف الاختراق (IDS) لتحديد التهديدات المحتملة واتخاذ الإجراءات اللازمة للتخفيف منها.

- المحافظة على تحديث الأنظمة: يساعد تحديث الأنظمة بانتظام في سد أي ثغرات أمنية قد تكون موجودة، يعد تحديث الأنظمة بأحدث الإصلاحات الأمنية جزءاً مهماً من منع الهجمات.

- تطبيق آليات للمصداقة وتحديد الصلاحيات: يمكن أن يساعد تطبيق آليات المصادقة وتحديد مستوى الصلاحيات، مثل كلمات المرور وعناصر التحكم في الوصول في منع الوصول غير المصرح به إلى موارد الشبكة.

- إجراء تقييمات أمنية منتظمة: تساعد التقييمات الأمنية المنتظمة في تحديد نقاط الضعف الأمنية المحتملة في الشبكة ومعالجتها.

- توعية وتدريب المستخدمين: هناك مقولة شائعة في عالم الأمن السيبراني “إن أضعف عنصر في أي نظام هو العنصر البشري” لذلك لا يجب الاستخفاف بهذا البند أبداً، بل يجب على الشركات الحرص على نشر الوعي وتثقيف الموظفين بشكل دوري حول ممارسات الحوسبة الآمنة، مثل تجنب عمليات التصيد الاحتيالي واستخدام كلمات مرور قوية لتقليل المخاطر المحتملة.

في نهاية رحلتنا مع بروتوكول TCP

نجد أنفسنا أمام تقنية عظيمة تعمل بصمت وكفاءة لتوصيل أفكارنا ورسائلنا عبر الأثير الرقمي متخطيةً الحدود والمسافات، لقد تعلمنا أن TCP هو البطل غير المرئي الذي يضمن وصول كل كلمة وكل معلومة محافظاً على سلامة البيانات وتسلسلها وموفراً لنا الثقة في عالم الاتصالات الذي لا ينام.

مع ذلك، لا يخلو الأمر من التحديات والمخاطر فالأمان الرقمي لا يزال يتطلب يقظة دائمة وتحديثاً مستمراً .

ما يتوجب علينا نحن أن نتذكر دورنا كمستخدمين في الحفاظ على أمان شبكاتنا فالوعي والمعرفة هما خط الدفاع الأول ضد التهديدات السيبرانية فلنتحمل جميعاً المسؤولية في تعزيز أمان بياناتنا وخصوصيتنا لنتمكن من البقاء متصلين بأمان في هذا العالم الرقمي الواسع!.